Пока не время спешить с отправкой.

СПОСОБЫ ПОЛУЧЕНИЯ КЛЮЧЕЙ

- Ключи шифрования BitLocker можно украсть с помощью Raspberry Pi Pico, но эксплойт работает только с внешними TPMS, использующими шину LPC.

- В большинстве современных аппаратных средств встроен TPM, что затрудняет извлечение ключей BitLocker. Процессоры AMD и Intel, скорее всего, безопасны.

- Несмотря на эксплойт, шифрование AES-128 или AES-256 BitLocker по-прежнему безопасно, поэтому нет необходимости отказываться от него.

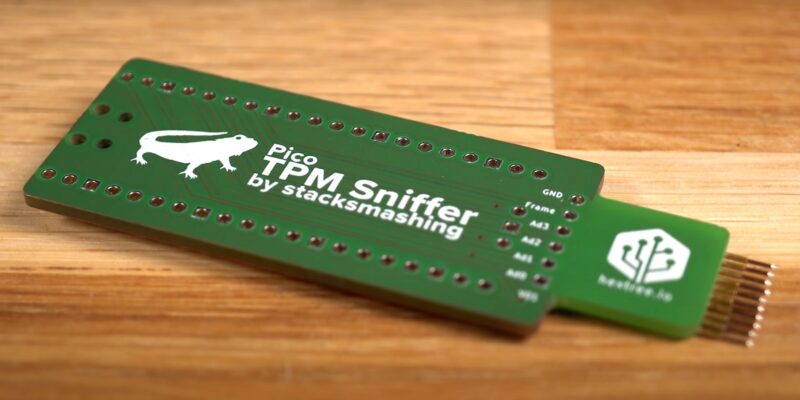

BitLocker от Microsoft является одним из самых популярных инструментов шифрования для всего диска и встроен в Windows 10 и 11 Pro, обеспечивая простой вариант шифрования для миллионов пользователей Windows по всему миру. Репутация BitLocker как ведущего инструмента шифрования может оказаться под угрозой после того, как ютубер успешно украл ключи шифрования и расшифровал личные данные всего за 43 секунды — с помощью Raspberry Pi Pico стоимостью 6 долларов.

Как было нарушено шифрование BitLocker?

Шифрование BitLocker было взломано YouTube-сайтом Stacksmashing, который опубликовал видео с подробным описанием того, как он перехватил данные BitLocker, извлек ключи дешифрования и успешно воспользовался процессом шифрования BitLocker.

Эксплойт Stacksmashing связан с модулем внешней доверенной платформы (TPM) — тем же чипом TPM, который останавливает обновление Windows 11, — который установлен на некоторых ноутбуках и компьютерах. В то время как многие материнские платы интегрируют чип TPM, а современные процессоры интегрируют TPM в свой дизайн, другие машины по-прежнему используют внешний TPM.

Итак, вот проблема и эксплойт, обнаруженный Stacksmashing. Внешние TPMS взаимодействуют с центральным процессором, используя так называемую шину LPC (Low Pin Count), которая позволяет устройствам с низкой пропускной способностью поддерживать связь с другим оборудованием без снижения производительности.

Однако Stacksmashing обнаружил, что, хотя данные в TPM защищены, во время процесса загрузки каналы связи (шина LPC) между TPM и CPU полностью не зашифрованы. С помощью правильных инструментов злоумышленник может перехватить данные, отправляемые между TPM и CPU, содержащие небезопасные ключи шифрования.

Такие инструменты, как Raspberry Pi Pico, одноплатный компьютер стоимостью всего 6 долларов, который имеет множество применений. В этом случае Stacksmashing подключил Raspberry Pi Pico к неиспользуемым разъемам на тестовом ноутбуке и сумел прочитать двоичные данные при загрузке компьютера. Результирующие данные содержали главный ключ тома, хранящийся в TPM, который он затем мог использовать для расшифровки других данных.

Не пора ли отключить BitLocker?

Интересно, что Microsoft уже знала о потенциале этой атаки. Однако это первый случай, когда была обнаружена массовая практическая атака, демонстрирующая, насколько быстро могут быть украдены ключи шифрования BitLocker.

Возникает жизненно важный вопрос о том, следует ли вам рассмотреть возможность перехода на альтернативу BitLocker, такую как бесплатный VeraCrypt с открытым исходным кодом. Хорошая новость заключается в том, что вам не нужно спешить с отправкой по нескольким причинам.

Во-первых, эксплойт работает только с внешними TPMS, которые запрашивают данные у модуля с помощью шины LPC. Большинство современного оборудования интегрирует TPM. Хотя TPM на базе материнской платы теоретически можно использовать, для этого потребуется больше времени, усилий и длительный период работы с целевым устройством. Извлечение данных главного ключа тома BitLocker из доверенного модуля становится еще более сложным, если модуль интегрирован в центральный процессор.

Процессоры AMD интегрировали TPM 2.0 с 2016 года (с запуском AM4, известного как fTPM), в то время как процессоры Intel интегрировали TPM 2.0 с запуском своих процессоров Coffee Lake 8-го поколения в 2017 году (известного как PTT). Достаточно сказать, что если вы используете компьютер с процессорами AMD или Intel от производителя после этих дат, вы, скорее всего, в безопасности.

Также стоит отметить, что, несмотря на этот эксплойт, BitLocker остается безопасным, и фактическое шифрование, лежащее в его основе, AES-128 или AES-256, по-прежнему безопасно.